대북 단체 및 국방 분야를 주요 공격 대상으로 사이버 침투활동을 전개해 온 특정 정부지원 해커그룹(금성 121)이 사용한 인터넷 주소(IP주소)가 북한 평양시 류경동인 것으로 확인됐다.

국내 보안 업체인 이스트시큐리티 대응센터는(ESRC)는 지난 22일 블로그에 금성121의 유사위협 사례 및 연관성을 심층 분석한 결과 해킹에 사용된 IP주소가 ‘175.45.178.133’를 확인했다고 밝혔다.

ESRC 문종현 이사는 26일 데일리NK에 “공격자가 (해킹) 공격이 잘 이뤄지는지 테스트를 하는 경우가 있는데 가끔 실수로 자기 개인 정보가 로그파일(소프트웨어 사용 기록 등이 담긴 파일)에 남는 경우가 있다”며 “로그파일을 분석한 결과 IP주소 ‘175.45.178.133’가 포착됐다”고 말했다.

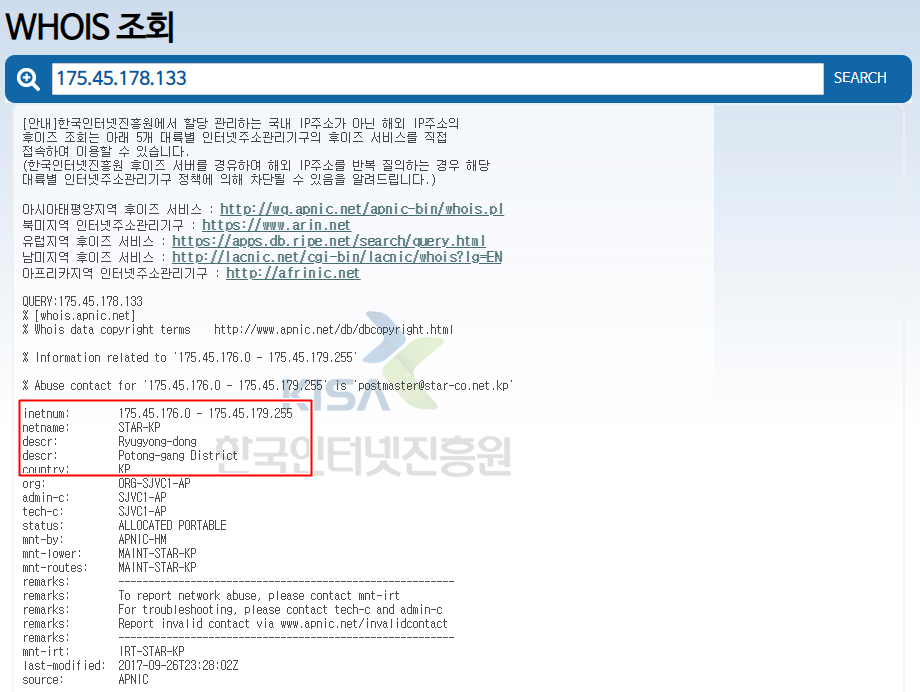

데일리NK가 한국인터넷진흥원(KISA)의 인터넷 주소 자원 검색 서비스인 후이즈(Whois)를 통해 해당 IP주소를 조회한 결과 등록 주소가 북한 평양시 류경동 보통강 구역인 것으로 확인됐다.

또한, 해당 IP주소가 2009년 북한 체신성과 태국 회사인 록슬리그룹(Loxley Pacific Company)이 합작해 만든 인터넷 공급업체 ‘스타조인트벤쳐’로부터 할당된 것으로 나타났다.

스타조인트벤처는 지난 2009년 12월 14일 아시아태평양정보망센터(APNIC)를 통해 1천24개의 IP주소를 등록했으며 북한의 조선중앙통신, 노동신문, 선전매체 ‘내나라’등이 이 업체의 IP주소를 사용하고 있다.

다만, 전문가들은 IP주소는 등록자에 의해 기입된 지리적 주소로 실제 주소는 다를 수 있어 실제 공격이 평양에서 이뤄졌는지 단정 지을 수는 없다고 말했다.

한편, 금성 121그룹은 지난 14일 최근 PC용 백신 프로그램으로 위장해 악성코드를 유포한 것으로 알려져 각별한 주의가 요구된다.

ESRC는 “(금성121그룹이 악성코드를) 한국의 보안프로그램처럼 아이콘을 위장했는데, 이번에는 모바일 보안이 아닌 PC용 보안 프로그램으로 위장한 것이 특징이다”며 “이 공격그룹(금성 121)은 2013년 전후부터 한국 등을 상대로 수년간 지속적으로 사이버 캠페인을 수행해 왔다”고 밝혔다.

금성121은 지난 3월 ‘불법’ 대신 ‘비법’이라는 표현이 포함된 악성 APK(어플리케이션 설치 파일)를 유포하는 이른바 ‘모바일 스피어 피싱(APK)’ 공격을 시도한 바 있다.

문 이사는 “감염된 PC는 내부의 모든 권한을 공격자에게 빼앗긴다”며 “그렇게 되면 공격자는 PC내의 모든 정보에 접근할 수 있고 파일을 지우는 등 피해를 입힐 수 있다”고 주의를 당부했다.

![[코로나 때 우리는-양강도 편] 영영 돌아오지 않은 영웅 김일성 사적지](https://www.dailynk.com/wp-content/uploads/2019/04/DSC01828-e1656920654995-100x70.jpg)

![[하늘에서 본 북녘] 조국통일3대헌장기념탑 철거 확인](https://www.dailynk.com/wp-content/uploads/2024/04/20240425_hya_조국통일3대헌장기념탑-철거-썸네일-100x70.jpg)