경찰청 사이버안전국은 지난해 11월과 올해 초 북한인권·학술연구 단체를 사칭해 외교·안보·국방·통일 분야 종사자에게 악성코드가 포함된 전자우편을 발송한 ‘사이버 공격’은 북한 소행이라고 25일 밝혔다.

본지는 지난해 11월 13일과 지난 2일 북한 해커가 북한관련단체를 사칭해 각각 ‘우려되는 대한민국.hwp’와 ‘2017년 북한 신년사 분석.hwp’ 파일이 첨부된 메일을 유포하고 있다고 보도한 바 있다.

(▶관련 기사 바로가기 : “北, 최순실 사태 南해킹 공격에 악용…“코드명 ‘말대가리’”)

(▶관련 기사 바로가기 : “정부로펌 서버 장악 北해커, 신년사관련 악성코드 유포”)

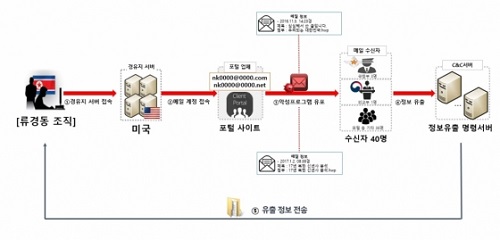

경찰청은 이날 보도자료를 통해 “이 사칭 전자우편은 북한 IP(인터넷프로토콜)주소가 발송지이며, 미국소재 서버를 경유하여 수신자들에게 발송됐다”면서 “전자우편에 각각 첨부된 한글 파일에는 정보를 유출하고 다른 악성코드를 추가로 전송받아 실행하는 기능이 포함되어 있다”고 밝혔다.

해당 파일을 내려 받으면 악성코드가 공격자가 사용하는 서버에 접속해 다른 악성코드를 PC에 추가 설치한다. 2차 악성코드는 PC 속 파일을 빼내거나 메일 계정 등 개인정보를 훔쳐간다. 분석 결과 현재까지 감염 피해는 확인되지 않았다.

경찰에 따르면 이번 범행은 북한 평양시 류경동에 할당된 IP로부터 시작됐다. 이는 2013년 ‘3.20 사이버테러’ ‘2016년 방송사·수사기관·대학교수 사칭 악성코드 이메일 발송’ 등에서 악용된 IP주소 대역이다. 이번 공격에 쓰인 악성코드는 상황에 따라 변형이 가능한 악성코드로 전보다 진화했다. 경찰은 발송자들이 해외 경유 서버를 거치며 본래 IP주소를 은폐했지만, 경유 서버에서 북한 평양시 류경동에 할당된 IP에서 공격이 시작된 점을 확인했다고 강조했다.

경찰 관계자는 “지난해 ‘청와대 등 사칭 전자우편 발송사건’과 동일한 목적”이라면서 “최근 국내 이슈를 이용해 국방·외교 분야의 종사자들의 전자우편․피시(PC) 해킹을 통한 문서 등 정보 유출을 지속적으로 시도하고 있는 것으로 판단하고 있다”고 밝혔다.

경찰은 해당 이메일 수신자에게 비밀번호를 변경토록 하고 사칭용 전자우편 계정은 영구 사용 정지토록 포털사이트를 통해 조치했다. 첨부 파일에 포함된 악성코드는 백신에 반영했다.

한편 경찰은 이날 지난해 1월부터 북한 해킹조직 활동상황을 수사한 결과도 발표했다. 경찰은 북한이 2012년 5월부터 현재까지 정부기관, 국제기구 사칭은 물론 포털사의 보안팀 등을 사칭하며 전자우편 게정 58개를 생성했고, 이를 정부기관 12곳을 비롯해 97개 기관 785명에게 발신한 사실을 확인했다. 경찰은 이에 대해 북한이 경유한 해외 경유지 서버 등에 대해 국제공조 수사 중에 있다고 밝혔다.

경찰 관계자는 “발송자가 불분명한 이메일을 열거나 첨부 파일을 실행하는 것을 피하고 아이디(ID)와 비밀번호 노출을 유의해야 한다”면서 “주기적으로 비밀번호를 변경하고 본인의 접속 이력을 확인하는 등 사이버 보안에 주의해 달라”고 당부했다.

이어 그는 “앞으로도 이러한 북한의 사이버 공격에 대해서는 국제공조 등 가능한 치안 역량을 총동원하여 지속적으로 탐지․추적하겠다”면서 “국가정보원·국방부·미래창조과학부·한국인터넷진흥원 등 유관기관 협업을 통한 추가 피해 방지 및 정보 공유 등을 위해 다각도로 노력할 예정”이라고 덧붙였다.

![[코로나 때 우리는-함경북도 편] 국가 통제에 죽어간 주민들](https://www.dailynk.com/wp-content/uploads/2023/01/220516_김정은-약국-방문_jsk-100x70.jpg)

![[하늘에서 본 북녘] 북한 산림 늘고, 남한 산림 줄고](https://www.dailynk.com/wp-content/uploads/2024/04/20240315_hya_식수절-나무심기-100x70.jpg)