최근 북한으로 추정되는 해킹 조직의 사이버 공격이 활발하게 이뤄지고 있는 가운데 피싱(Phishing) 방법이 진화하고 있는 것으로 알려져 주의가 요구된다.

익명을 요구한 한 보안전문가는 11일 데일리NK에 “북한으로 추정되는 해킹 조직의 최근 피싱 메일을 분석한 결과 기존과 다른 방식의 공격 패턴이 발견됐다”며 “지난 연말에도 피싱 메일을 보낸 이 해킹조직은 몇 주 사이에 방식을 바꾸는 등 계속 발전하는 모습을 보이고 있다”고 말했다.

그는 이어 “기존에는 포털사이트나 관련 사이트의 로그인 창을 띄워 로그인을 다시 하라고 유도하는 방식이었다”며 “이번에 발견된 방법은 로그인 차단에 대한 이유를 설명하는 창을 먼저 보여주고 로그인을 유도하고 있는 것”이라고 설명했다.

언뜻, 두 단계를 거치면 공격대상자들이 더욱 경계할 것으로 생각하지만 실제로는 새로운 패턴과 강력해 보이는 보안 메시지에 안심하고 경계심을 낮추는 경우가 종종 발생하고 있다.

해커들은 이런 점을 이용해 이메일에 파일을 직접 첨부하던 방법이 아닌 카드사 등에서 이메일 청구서를 보내는 ‘보안 메일’ 형식을 취하면서 프로그램 설치와 개인정보를 요구하는 방식을 사용하기도 한다.

실제, 북한 해커조직인 ‘금성 121그룹’은 지난 7월 이산가족 상봉을 매개로 한 스피어피싱(Spear Phishing) 공격에서 보안 메일로 위장된 ‘HTML 파일’을 사용한 바 있다.

북한으로 추정되는 해킹 조직들은 최근 공격대상자들이 해킹에 대한 우려, 경계심을 높이고 있는 상황을 극복하기 위해 지속적으로 새로운 방식을 개발하고 시도하고 있다.

북한 관련 기사를 작성하는 모 언론사의 기자는 지난 10일 기사를 통해 첨부파일을 열어야 악성코드에 감염되는 형태가 아닌 이메일을 클릭하는 순간 감염되는 형태의 피싱 메일을 받았다고 밝혔다.

해당 메일을 분석한 보안전문가는 “해킹 메일을 확인하면 갑자기 로그아웃된 것처럼 만들어 재로그인을 유도하고 이때 아이디와 암호를 입력하면 그 내용이 고스란히 해커가 지정한 서버로 들어가게 된다”며 “2017년 당시 이와 유사한 형태의 해킹 메일이 발견됐을 때 ‘핵폭탄’급이라는 평가가 나오기도 했다”고 전했다.

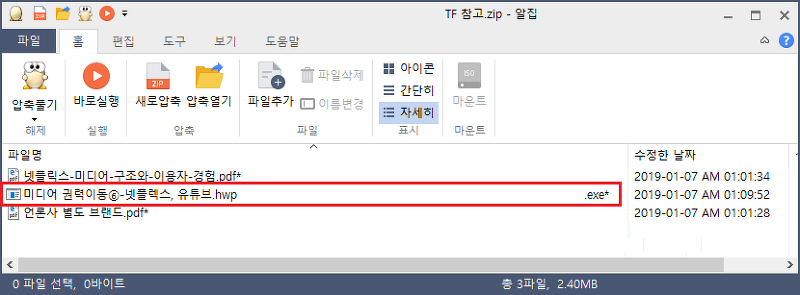

또한, 북한 해킹 조직은 주로 한글(HWP) 문서파일의 취약점을 활용한 스피어 피싱을 사용하지만, 상황에 따라 특정 대상의 이메일 계정정보 획득을 위한 고전적 피싱 공격을 복합적으로 사용하는 모습도 보이고 있다.

해킹 조직은 지난 7일에는 악성코드를 실행시킬 수 있는 ‘EXE’ 파일의 이름과 확장자 사이에 다수의 공백을 넣고 마치 한글 문서인 ‘HWP’로 파일명을 조작했다. 이는 한글 문서의 보안 취약점을 이용한 공격이 아닌 악성코드를 직접 설치하는 방식이다.

이 해킹조직은 지난 10일 ‘남북경협 자문용 질문’으로 위장한 한글 문서로 공격을 시도했다. 즉 이때는 한글 프로그램의 보안 취약점을 이용한 공격을 시도한 셈이다. 대상과 시기에 따라 공격방식을 다르게 적용하고 있는 것을 확인할 수 있다.

보안전문가들은 해킹을 예방하기 위해 프로그램을 최신 업데이트 상태로 유지하거나 출처가 불분명한 이메일의 첨부파일이나 URL을 클릭하지 말 것을 당부하고 있다.

![[코로나 때 우리는-함경북도 편] 국가 통제에 죽어간 주민들](https://www.dailynk.com/wp-content/uploads/2023/01/220516_김정은-약국-방문_jsk-100x70.jpg)

![[하늘에서 본 북녘] 북한 산림 늘고, 남한 산림 줄고](https://www.dailynk.com/wp-content/uploads/2024/04/20240315_hya_식수절-나무심기-100x70.jpg)