한국의 외교·안보·통일·국방 분야나 대북단체, 탈북민 등을 상대로 해킹 공격을 해온 ‘금성121’ 해킹그룹의 피싱 공격이 재차 포착됐다. 이번 공격은 대북단체에서 활동하는 인사들에게 집중되어 있어 관련자들의 주의가 요구된다.

‘금성121’은 지난 2014년 한국수력원자력을 공격한 북한 해커 그룹 ‘김수키(Kimsuky)’와 직·간접적으로 활동 반경이 겹쳐 두 그룹이 하나의 조직이거나 공격 미션과 대상이 동일한 것으로 추정되고 있다.

이스트시큐리티 시큐리티대응센터(ESRC)는 20일 “이력서 원본을 보내는 것처럼 위장한 APT(지능형지속위협) 공격이 식별됐다”며 “이메일에 악성 파일을 첨부해 발송하는 이른바 스피어 피싱(Spear Phishing) 공격기법이 활용됐다”고 밝혔다.

스피어피싱은 특정 대상을 목표로 하는 해킹 공격으로, 공격 대상이 흥미를 끌 만한 이메일 등을 보내 공격대상의 클릭을 유도하는 방법을 사용한다. 이처럼 해커는 악성코드에 감염된 컴퓨터를 통해 내부정보를 탈취하고 또 다른 공격을 준비하는 발판으로 삼는다.

ESRC는 “(이번 공격은) 암호화된 압축 파일을 사용해 1차 탐지 회피를 계획한 투트랙 피싱 전략을 구사했다”며 “(해커는) 마치 원본 메일이 전달된 것처럼 위장했다”고 말했다.

이는 해당 이메일이 이미 많은 사람에게 전달됐던 정상적인 메일이라는 점을 공격 대상자에게 보여주는 수법으로 메일에 대한 신뢰도를 높여 공격 성공률을 높이려는 전략이다. 여기에 전달된 이메일에는 일반적으로 수신자와 발신자가 표시되는데 해커는 수발신자를 유관단체 관계자, 기자, 유명인으로 조작해 공격 대상자를 현혹시킨다.

또한, 이번 공격에 사용된 파일은 ‘이력서.rar’이라는 이름의 암호화 압축 파일이 이용됐는데 이 역시 공격 대상자를 속이기 위한 해커의 전략으로 분석된다.

압축파일을 이용한 공격 시도는 사용자가 압축 파일을 해제 않는 한 의심 파일이 첨부되어 있는지 여부를 판단하기 어렵다. 해커는 이를 이용해 악성코드가 심어진 압축파일을 사용자가 열어보도록 유도하고 있다.

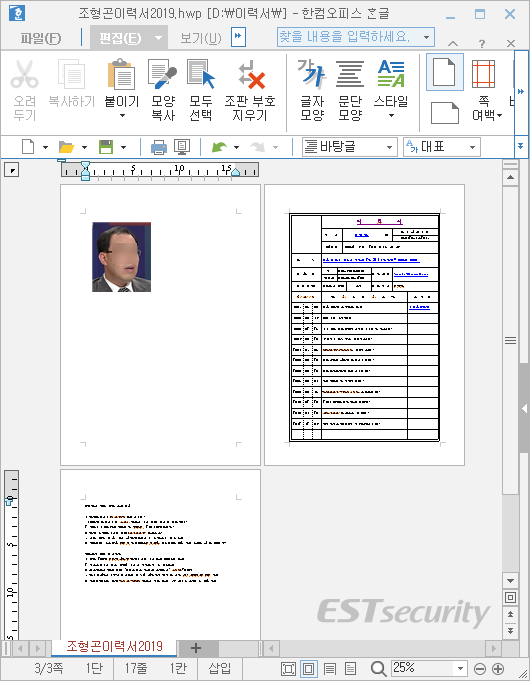

실제 피싱 공격에 사용된 압축 파일은 ‘이력서’라는 이름으로 사용자의 호기심을 유발하고 있으며 내부에는 미끼파일인 ‘조형곤이력서2019.hwp’와 화면보호기로 위장한 악성코드인 ‘desktop.scr’파일이 담겨 있다.

‘조형곤이력서2019.hwp’을 통해 악성코드 파일이 실행되도록 설정되어 있는 것이다.

다만, 이번 피싱 공격은 기존의 한글프로그램 취약점을 노리던 방식이 아닌 프로그램 내부의 정상적인 기능인 하이퍼링크를 이용했다는 점에서 차이를 보이고 있다.

ESRC는 “HWP 문서 파일의 내부 구조를 살펴보면 특별히 EPS 포스트 스크립트나 OLE 데이터가 포함되지 않았다”며 “공격자는 HWP 문서 파일의 하이퍼링크 기능을 통해 악성코드가 실행되도록 했다”고 말했다.

하이퍼링크 기능은 한글 문서에서 다른 인터넷 주소로 이동하거나 파일을 실행시킬 때 사용하는 한글프로그램의 정상적인 기능이다.

이는 기존 한글프로그램 취약점을 노리던 방식이 제대로 작동하지 않자 공격방식을 바꾼 것으로 보인다. 해커들이 노리는 한글 프로그램 취약점은 최신 업데이트가 적용된 곳에서는 작동하지 않는다.

문종현 ESRC 이사는 “기존의 한글 프로그램 취약점들은 최신 보안업데이트가 잘되어 있는 사람에게는 성공할 수 없기 때문에 정상적인 기능을 이용한 공격을 한 것으로 보인다”며 “북미 정상회담 이후 대북 단체 관계자들을 대상으로 한 공격이 눈에 띄게 늘고 있어 관계자들의 주의가 필요하다”고 말했다.

![[코로나 때 우리는-함경북도 편] 국가 통제에 죽어간 주민들](https://www.dailynk.com/wp-content/uploads/2023/01/220516_김정은-약국-방문_jsk-100x70.jpg)

![[하늘에서 본 북녘] 북한 산림 늘고, 남한 산림 줄고](https://www.dailynk.com/wp-content/uploads/2024/04/20240315_hya_식수절-나무심기-100x70.jpg)