북한으로 추정되는 해킹 조직이 통일부 기자단에 악성코드를 담은 이메일을 7일 오전 배포했다. 분석 결과, 이 해킹조직은 지난 3일 통일부 문서를 이용해 통일 관련 전문가들에게 피싱 메일을 보낸 곳과 같은 조직인 것으로 나타났다.

이날 오전 1시 통일부에 출입하거나 과거 출입했던 언론사의 취재기자 77명에게 ‘RE: TF 참고자료’라는 제목의 이메일이 발송됐다. 해커가 보낸 이메일 수신자에 특정 기자가 통일부 기자단 ‘부간사’로 표시되어 있었는데 이 기자는 작년에 담당 직무를 수행했다고 한다. 해커가 지난해 작성된 통일부 기자단 명단을 확보한 셈이다. 다만, 기자단 이메일 리스트가 통일부를 통해 유출됐는지는 확인되지 않았다.

이스트시큐리티 시큐리티대응센터(ESRC)는 이날 “공격자는 이메일 본문에 비밀번호의 약어인 ‘비번’이라는 표현을 쓰고 있다”며 “공격자가 구글 번역기를 이용하지 않아 한글을 사용할 수 있는 것으로 보인다”고 밝혔다.

윤 모 씨 명의의 한메일 계정을 통해 전송된 메일에는 ‘TF 참고.zip’이라는 첨부된 압축파일과 함께 “TF 참고되시길~~. 언론사별 브랜드 관련해서 관리 잘해주시고~ (비번은 “tf”)”라는 설명이 포함돼 있다.

문종현 ESRC 이사는 데일리NK에 “과거 유사한 위협사례를 비교해 본 결과, 이번에 발견된 악성코드는 한수원 공격 조직이 사용한 것으로 분류된 해킹 기법과 이어진다”며 “지난 2014년 한수원 해킹 사건은 북한 소행으로 추정되는 것으로 정부합동조사단에 의해 공식 발표된 바 있다”고 설명했다.

이어, 문 이사는 “기존 공격에 자주 사용되지 않았던 ‘WSF’ 악성 스크립트 기법을 사용했다”며 “공격자가 자신의 신분이나 조직을 위장하기 위해 상당히 신경을 쓴 것 같다”고 덧붙였다.

이는 지난번 통일부 문서를 위장한 피싱 공격이 북한 해킹 조직의 소행이라는 분석에 부담감을 느꼈을 가능성이 있다.

또한 해킹 조직은 공격대상인 기자단을 속이기 위해 치밀하게 준비한 것으로 나타났다.

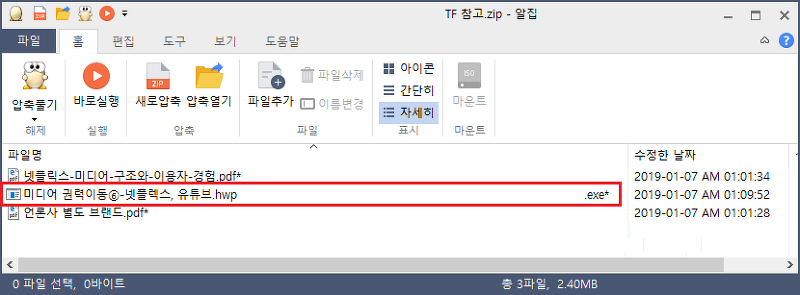

이메일에 첨부파일로 온 압축파일 내부에는 3개의 파일이 포함되어 있는데, 2개의 정상적인 PDF 문서와 마치 HWP 파일로 위장한 1개의 악성 EXE 파일이었다. 정상문서와 악성 파일을 함께 보내 공격대상의 경계심을 낮추려는 의도로 최근 발생한 피싱 공격에서 자주 사용되는 방식 중 하나이다.

악성코드가 담긴 ‘미디어 권력이동⑥-넷플렉스, 유튜브.hwp’ 파일은 아이콘과 확장자가 HWP 문서처럼 보이지만 실제로는 ‘EXE’ 확장자를 가지고 있다. 해커가 ‘HWP’ 파일로 위장하기 위해 다수의 공백을 만들어 실제 확장자인 ‘EXE’는 잘 보이지 않게 교묘하게 조작한 것이다.

또한, 악성코드에 감염되면 ‘AhnLabMon.dll’ 이름의 악성 파일이 생성돼 마치 한국의 보안솔루션 모듈처럼 파일명을 위장한 것으로 분석됐다.

백태현 통일부 대변인은 이날 정례브리핑에서 “새해 들어서 정부나 통일부를 사칭한 해킹이나 사이버 공격들이 많이 이뤄지고 있다”며 “관련해서 국가사이버안전센터, 경찰청 사이버수사과 등과 긴밀히 협의하면서 대처해 나가고 있다”고 말했다.

한편, 이번 공격을 주도한 해킹 조직은 지난 3일에도 통일부가 공개한 문서를 활용해 사이버 공격을 한 바 있다.

ESRC는 지난 4일 “3일 ‘190101-신년사_평가.hwp’ 문서 내용을 보여주는 APT(지능형지속위협) 공격이 발견됐다”며 “해당 위협조직(공격자)은 최근 대남 사이버 공격을 수행한 바 있다”고 밝혔다.

![[코로나 때 우리는-함경북도 편] 국가 통제에 죽어간 주민들](https://www.dailynk.com/wp-content/uploads/2023/01/220516_김정은-약국-방문_jsk-100x70.jpg)

![[하늘에서 본 북녘] 북한 산림 늘고, 남한 산림 줄고](https://www.dailynk.com/wp-content/uploads/2024/04/20240315_hya_식수절-나무심기-100x70.jpg)